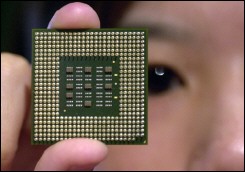

[18/11/2006 14:50:58] PARIS (AFP) Les puces informatiques ne garantissent pas la sécurité des échanges sur le net, selon un article “confidentiel” rédigé par par une équipe de chercheurs, indique Le Monde daté de dimanche-lundi. Une équipe de chercheurs, conduite par le cryptologue allemand Jean-Pierre Seifert des universités d’Haïfa (Israël) et d’Innsbruck (Autriche), a découvert une faille dans le système de cryptages des processeurs implantés dans la quasi-totalité du parc informatique mondial, selon Le Monde. Dans un article “encore confidentiel”, écrit le journal, le chercheur et ses collègues expliquent la façon dont ils ont pu “en une seule tentative”, soit quelques millièmes de seconde, récupérer une clé de cryptage de 512 bits. Alors que la solidité des systèmes s’appuie sur la grande difficulté à déduire mathématiquement la clé privée et secrète, le cryptologue et son équipe ont pu observer que le mode de fonctionnement même de la puce, optimisé pour accélérer les calculs, la rend vulnérable. “La sécurité a été sacrifiée au bénéfice de la performance”, estime le chercheur cité par le journal. Pour aller plus vite, le processeur dispose d’un système de prédiction du résultat de l’opération en cours: il accélère lorsque la prédiction est bonne, et revient en arrière si elle est fausse. Le principe de l’attaque pour découvrir la clé de cryptage repose sur ce processus: mesurer le temps de calcul, et donc évaluer le nombre d’essais et erreurs dans la recherche de la bonne suite de 0 et de 1, pour en déduire la clé, est-il expliqué. Cette menace, déjà connue sous le nom d'”analyse de prédiction de branche” (PBA), nécessitait jusqu’ici de très nombreux essais pour déduire de façon statistique la clé de cryptage. Selon Le Monde, “la percée de Jean-Pierre Seifert tient à ce qu’une seule écoute est désormais nécessaire” et au fait que le processus de prédiction, fondamental pour accélérer les performances du processeur, n’est pas protégé. Un petit logiciel “taupe” pourrait donc écouter la puce en toute discrétion et renvoyer la clé à des hackers ou à des services de renseignements. Jean-Pierre Seifert dévoilera sa méthode, début 2007, à l’occasion de la prochaine conférence consacrée au système de cryptographie à clé publique RSA (ndlr, baptisé à partir des initiales des patronymes de ses inventeurs: Ronald Rivest, Adi Shamir et Len Adleman). Selon le chercheur cité par le quotidien, une fois sa méthode dévoilée, la réalisation de logiciels d’attaque ne sera plus qu'”une question de semaines”. Les spécialistes de cryptographie prennent la menace au sérieux: “La solution réelle est de revoir la conception même de nos microprocesseurs – un processus très long et difficile”, estime un spécialiste des systèmes à clé publique, interrogé par Le Monde sous couvert d’anonymat. Utilisée par plusieurs centaines de millions de logiciels dans le monde, dont des navigateurs Web comme Netscape Navigator ou Microsoft Internet Explorer et certaines cartes à puces bancaires, la technique RSA est fondée sur le difficulté à factoriser des grands nombres. |

||

|